- リンクを取得

- ×

- メール

- 他のアプリ

こんにちは!

ナビゲータのEVEです。

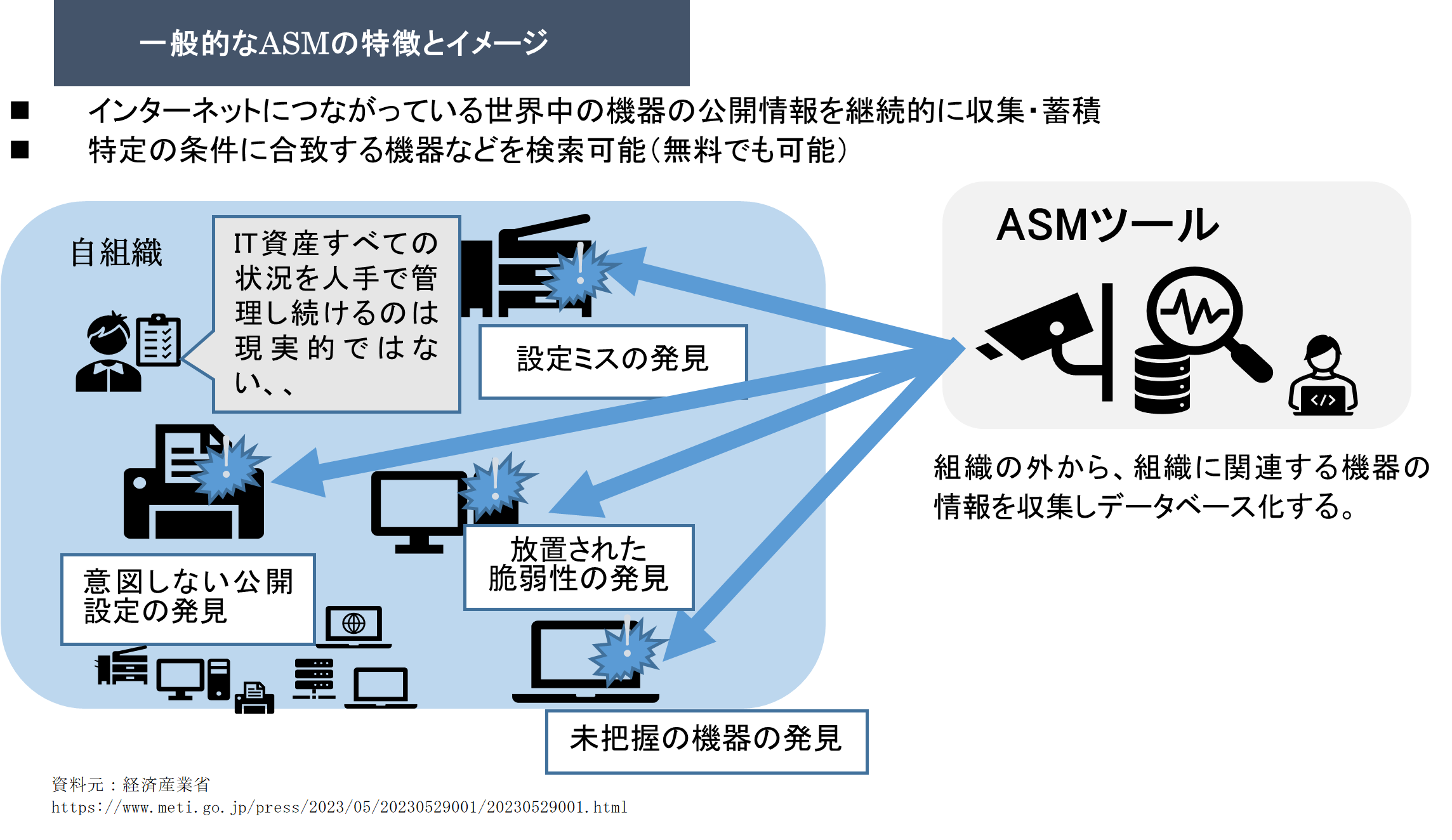

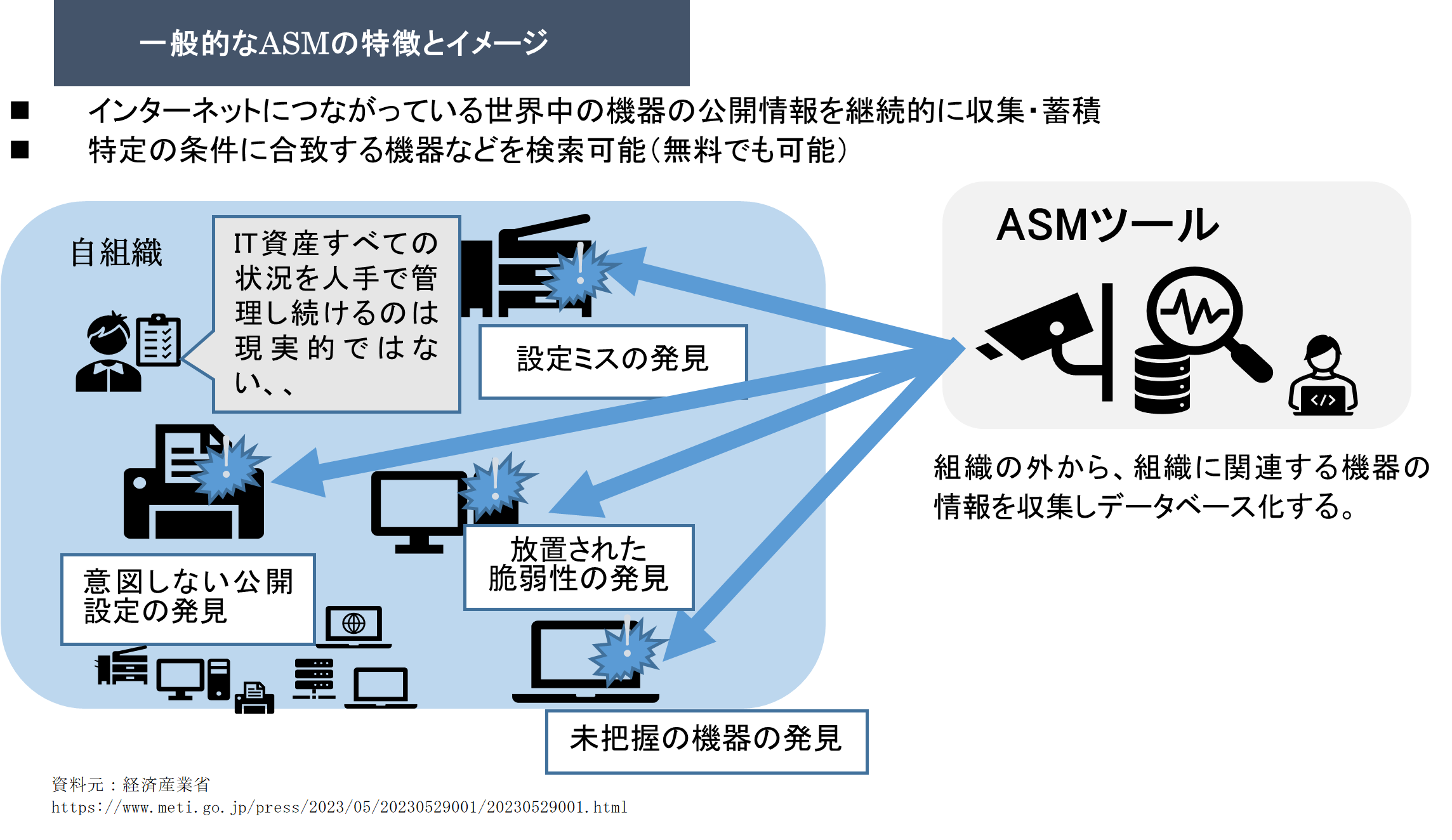

このASMは、経済産業省のホームページでも確認することができます。以下のリンクでその詳細な内容をご確認ください。右記の図は、経済産業省から提供されている資料になります。

ASMは、外部からの攻撃面に対しての対策であることが多いため、EASM(External Attack Surface Management)と表現することもあるようです。

このASMは、経済産業省のホームページでも確認することができます。以下のリンクでその詳細な内容をご確認ください。右記の図は、経済産業省から提供されている資料になります。

ASMは、外部からの攻撃面に対しての対策であることが多いため、EASM(External Attack Surface Management)と表現することもあるようです。

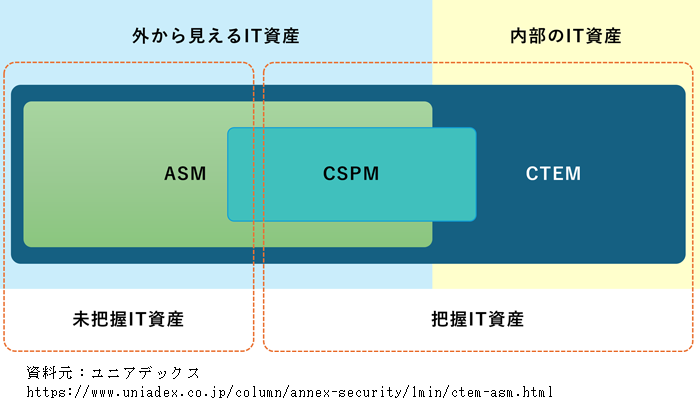

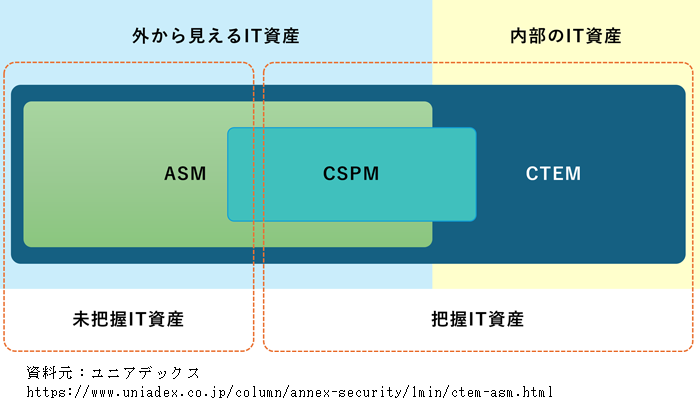

以上の解説の状況を、ユニアデックス様では、右記の資料を作り説明しています。

以上の解説の状況を、ユニアデックス様では、右記の資料を作り説明しています。

https://www.meti.go.jp/press/2023/05/20230529001/20230529001.html

■1分で分かるかも?「CTEMとASM」~エクスポージャー管理って何?~(ユニアデックス)

https://www.uniadex.co.jp/column/annex-security/1min/ctem-asm.html

ナビゲータのEVEです。

経験曲線効果のおかげでしょうか?本日午前中に、A8のコンテンツだった素材をpro2grammer.comへコピーし、Bloggerの参照先をpro2grammer.comに変更することができました。もう一度確認したほうがいいですかね?特に自分が作ったものは、再度確認しようと思っています。ただ、A8で公開していたけれど、Bloggerでは、下書きになっているコンテンツが多々あります。同コンテンツは、現在のブログ様式に適合後リリースします。

期限があるものが優先するということは、以前から言っている通りで、A8が2025年4月22日に停止するということで、A8のコンテンツに関する作業を急がせていただきました。ブログに関する他の作業は、時間を見て、やるつもりです。ただ、スケジュールはたてないといけないでしょうね?スケジュールをたてて作業をしないと、今後公開する機会がなくなるかもしれません(笑)。

そんな春の気分の日曜日ですが、セキュリティの日ということで、セキュリティの話をしたいと思います。本日は、ASMについてです。

[ASMとは?]

先週は、CTEMについて学びましたが、そのCTEMを学んでいる最中に、ASMという用語を見かけました。記憶は定かではないのですが、IPAの試験でもみかけた記憶があるのですが、その意味を明確に覚えていません。どんなことを言っているのか、ChatGPTに聞いてみましょう!

ASM(Attack Surface Management、攻撃面管理)は、組織のITインフラにおける攻撃対象領域(アタックサーフェス)を特定・評価・管理するプロセスを指します。

サイバー攻撃のリスクを最小限に抑えるために、外部からアクセス可能な資産(IPアドレス、ドメイン、サーバー、API、クラウド環境など)を継続的に監視・分析することが目的です。

■ASMの主な目的

❶攻撃対象領域の可視化

・組織のシステムやネットワークに存在する脆弱なポイントを特定

・クラウド、SaaS、シャドーIT(従業員が把握していないIT資産)も含めた範囲を調査

❷脆弱性の特定とリスク評価

・既知の脆弱性(CVE)や設定ミス(Misconfiguration)を洗い出し、リスクを評価

❸攻撃のシミュレーション(レッドチーム的アプローチ)

・外部の攻撃者視点での侵入経路を分析し、対策を強化

❹継続的な監視と対応

・新たな資産や脅威の追加をリアルタイムで検知し、セキュリティポリシーを更新

■ASMの具体的な手法

・外部アタックサーフェス探索(EASM: External ASM)

インターネット上に公開されている資産をスキャンして脆弱性を特定

・ペネトレーションテスト(侵入テスト)

攻撃者の視点で実際にシステムを攻撃し、侵入可能な経路を評価

・自動化されたスキャニングツール

Shodan、Censys、Nmap、Burp Suite などのツールを活用してネットワークやWebアプリの脆弱性を特定

■ASMと他のセキュリティ手法の違い

ASMは、ペネトレーションテストやSOCと組み合わせて活用することで、より包括的なセキュリティ対策が可能になります。

■関連するツール・サービス

★ASMプラットフォーム

・Microsoft Defender External Attack Surface Management

・Palo Alto Cortex Xpanse

・Randori Recon

・CyCognito

・Tenable.asm

★オープンソース/無料ツール

・Shodan(インターネットスキャン)

・Censys(公開資産の検索)

・Nmap(ネットワークスキャン)

・Amass(サブドメイン列挙)

・Sublist3r(ドメイン探索)

■まとめ

ASMは、組織の攻撃対象領域を管理し、外部からの攻撃リスクを低減するための重要なセキュリティ対策の1つです。クラウド環境やSaaSの増加に伴い、ASMの重要性が高まっており、多くの企業が導入を進めています。

サイバー攻撃のリスクを最小限に抑えるために、外部からアクセス可能な資産(IPアドレス、ドメイン、サーバー、API、クラウド環境など)を継続的に監視・分析することが目的です。

■ASMの主な目的

❶攻撃対象領域の可視化

・組織のシステムやネットワークに存在する脆弱なポイントを特定

・クラウド、SaaS、シャドーIT(従業員が把握していないIT資産)も含めた範囲を調査

❷脆弱性の特定とリスク評価

・既知の脆弱性(CVE)や設定ミス(Misconfiguration)を洗い出し、リスクを評価

❸攻撃のシミュレーション(レッドチーム的アプローチ)

・外部の攻撃者視点での侵入経路を分析し、対策を強化

❹継続的な監視と対応

・新たな資産や脅威の追加をリアルタイムで検知し、セキュリティポリシーを更新

■ASMの具体的な手法

・外部アタックサーフェス探索(EASM: External ASM)

インターネット上に公開されている資産をスキャンして脆弱性を特定

・ペネトレーションテスト(侵入テスト)

攻撃者の視点で実際にシステムを攻撃し、侵入可能な経路を評価

・自動化されたスキャニングツール

Shodan、Censys、Nmap、Burp Suite などのツールを活用してネットワークやWebアプリの脆弱性を特定

■ASMと他のセキュリティ手法の違い

| 手法 | 目的 | 主な違い |

| ASM | 攻撃対象領域の管理 | 外部視点からの継続的な監視が特徴 |

| ペネトレーションテスト | 攻撃者視点の侵入テスト | 定期的な実施が中心(継続的ではない) |

| 脆弱性管理(VM) | 既知の脆弱性を特定・修正 | 内部環境の脆弱性スキャンが主体 |

| SOC(セキュリティ運用センター) | 侵入後のインシデント対応 | 攻撃の発生後にフォーカス |

■関連するツール・サービス

★ASMプラットフォーム

・Microsoft Defender External Attack Surface Management

・Palo Alto Cortex Xpanse

・Randori Recon

・CyCognito

・Tenable.asm

★オープンソース/無料ツール

・Shodan(インターネットスキャン)

・Censys(公開資産の検索)

・Nmap(ネットワークスキャン)

・Amass(サブドメイン列挙)

・Sublist3r(ドメイン探索)

■まとめ

ASMは、組織の攻撃対象領域を管理し、外部からの攻撃リスクを低減するための重要なセキュリティ対策の1つです。クラウド環境やSaaSの増加に伴い、ASMの重要性が高まっており、多くの企業が導入を進めています。

このASMは、経済産業省のホームページでも確認することができます。以下のリンクでその詳細な内容をご確認ください。右記の図は、経済産業省から提供されている資料になります。

ASMは、外部からの攻撃面に対しての対策であることが多いため、EASM(External Attack Surface Management)と表現することもあるようです。

このASMは、経済産業省のホームページでも確認することができます。以下のリンクでその詳細な内容をご確認ください。右記の図は、経済産業省から提供されている資料になります。

ASMは、外部からの攻撃面に対しての対策であることが多いため、EASM(External Attack Surface Management)と表現することもあるようです。[ASMとCTEMとの関連]

ASMについて理解できました。それでは、先週解説をしたCTEMとどんな関連性があるのでしょうか?引き続き、ChatGPTに解説をしてもらいます。

❶CTEMとASMの違いと関係性

★ASM(Attack Surface Management)とは?

ASMは、外部からアクセス可能な攻撃対象領域(アタックサーフェス)を特定・監視・管理する手法です。

例えば、企業のWebサーバー、クラウドサービス、API、SaaSアプリなど、外部に公開されている資産をスキャンし、脆弱性や設定ミスを発見することが主な目的です。

・ASMの特徴:→ 企業の外部攻撃面(IPアドレス、ドメイン、クラウド環境など)を特定

┣既存・新規の脆弱性を継続的に監視

┗ ペネトレーションテストやバグバウンティと併用可能

★CTEM(Continuous Threat Exposure Management)とは?

CTEMは、攻撃対象領域(ASM)を含む、組織全体のリスク管理を継続的に行う包括的なアプローチです。

ASMが「攻撃される可能性のある資産の可視化」に重点を置いているのに対し、CTEMは「その脆弱性をどのように悪用されるか」まで考え、リスクの優先度を決めて対策を実施するプロセスを含みます。

・CTEMの特徴: → 攻撃対象領域(ASM)+内部ネットワークのリスクも管理

┣リスクを優先順位付けし、対応すべき問題を決定

┗企業のビジネスリスクに基づいたセキュリティ戦略を策定

❷ASMとCTEMの関係をシンプルに説明

・ASMはCTEMの一部として機能する(CTEMの中で、外部攻撃対象を可視化する役割を担う)

・ASMは「攻撃を受ける可能性があるポイント」を発見する

・CTEMは「発見した脆弱性がどの程度のリスクになるか」を評価し、優先順位をつけて対応する

🔍 例:企業のセキュリティ対策

・ASMで発見:「自社のクラウドストレージが公開設定になっており、誰でもアクセスできる」

・CTEMで評価:「このストレージには顧客情報が含まれているため、攻撃者が悪用すると大きな被害になる」

・CTEMで対策決定:「すぐにアクセス制限をかけ、IAM(アイデンティティ・アクセス管理)を見直す」

■まとめ

つまり、ASMはCTEMの「入口」であり、CTEMが「より広範囲に、リスクを考慮した管理」を行うと考えるとわかりやすいですね!

★ASM(Attack Surface Management)とは?

ASMは、外部からアクセス可能な攻撃対象領域(アタックサーフェス)を特定・監視・管理する手法です。

例えば、企業のWebサーバー、クラウドサービス、API、SaaSアプリなど、外部に公開されている資産をスキャンし、脆弱性や設定ミスを発見することが主な目的です。

・ASMの特徴:→ 企業の外部攻撃面(IPアドレス、ドメイン、クラウド環境など)を特定

┣既存・新規の脆弱性を継続的に監視

┗ ペネトレーションテストやバグバウンティと併用可能

★CTEM(Continuous Threat Exposure Management)とは?

CTEMは、攻撃対象領域(ASM)を含む、組織全体のリスク管理を継続的に行う包括的なアプローチです。

ASMが「攻撃される可能性のある資産の可視化」に重点を置いているのに対し、CTEMは「その脆弱性をどのように悪用されるか」まで考え、リスクの優先度を決めて対策を実施するプロセスを含みます。

・CTEMの特徴: → 攻撃対象領域(ASM)+内部ネットワークのリスクも管理

┣リスクを優先順位付けし、対応すべき問題を決定

┗企業のビジネスリスクに基づいたセキュリティ戦略を策定

❷ASMとCTEMの関係をシンプルに説明

・ASMはCTEMの一部として機能する(CTEMの中で、外部攻撃対象を可視化する役割を担う)

・ASMは「攻撃を受ける可能性があるポイント」を発見する

・CTEMは「発見した脆弱性がどの程度のリスクになるか」を評価し、優先順位をつけて対応する

🔍 例:企業のセキュリティ対策

・ASMで発見:「自社のクラウドストレージが公開設定になっており、誰でもアクセスできる」

・CTEMで評価:「このストレージには顧客情報が含まれているため、攻撃者が悪用すると大きな被害になる」

・CTEMで対策決定:「すぐにアクセス制限をかけ、IAM(アイデンティティ・アクセス管理)を見直す」

■まとめ

| 項目 | ASM(攻撃面管理) | CTEM(継続的脅威露出管理) |

| 目的 | 外部攻撃対象の可視化と監視 | 脆弱性を評価し、リスク管理を行う |

| 対象 | インターネットに公開されている資産(IP、ドメイン、APIなど) | 外部+内部ネットワーク全体 |

| アプローチ | 資産発見と脆弱性スキャン | 継続的なリスク評価と対応策実施 |

| 関係性 | CTEMの一部(攻撃面の可視化) | ASMの結果を基にリスクを評価し、対策を決定 |

以上の解説の状況を、ユニアデックス様では、右記の資料を作り説明しています。

以上の解説の状況を、ユニアデックス様では、右記の資料を作り説明しています。[あとがき]

とりあえず、どんなものなのか知っていることは重要だと思います。このような共通の概念を持つことにより、ベンダー側、お客様の知識レベルを等しくし、システムの導入をスムーズなものとすることができます。

CMMIのレベル4のお客様で、レベル5を目指したいと考えているお客様には、最適なシステムだといえるでしょう?

では、また!

https://www.meti.go.jp/press/2023/05/20230529001/20230529001.html

■1分で分かるかも?「CTEMとASM」~エクスポージャー管理って何?~(ユニアデックス)

https://www.uniadex.co.jp/column/annex-security/1min/ctem-asm.html

コメント

コメントを投稿