- リンクを取得

- ×

- メール

- 他のアプリ

こんにちは!

ナビゲータのEVEです。

では、また!

ナビゲータのEVEです。

本日は、日曜日ということでセキュリティについてご報告します。

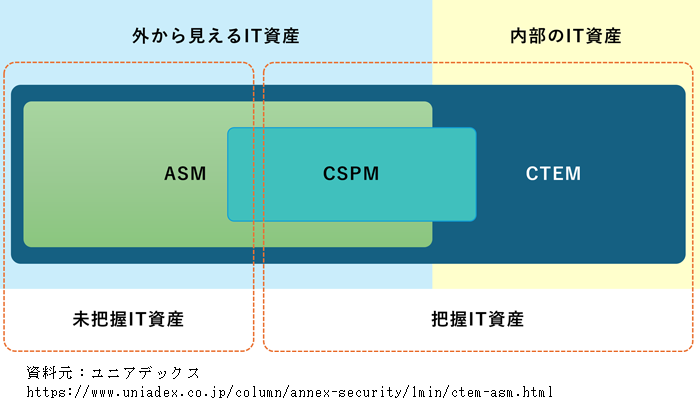

前回は、ASMについてご報告しましたが、その中で、右下の図について覚えていますでしょうか?その中に、外から見えるIT資産と、内側のIT資産の中間ぐらいに、CSPMという用語が目に留まります。本資料ユニアデックス様の資料で、この資料を紹介するに先んじて、紹介しているのですが、当サイトではまだ、紹介していないというか、私自身も知らない用語なので、この位置に配置するどんなシステムなのか調べてみたいと思います。

[CSPMとは?]

では、CSPMとはどんなシステムなのでしょうか?ChatGPTに聞いてみました。

CSPM(Cloud Security Posture Management)は、クラウド環境のセキュリティ設定やポリシーを監視・管理し、リスクを最小限に抑えるためのソリューションや手法を指します。

■CSPMの概要

CSPMは、クラウド環境(AWS、Azure、Google Cloudなど)における設定ミスやポリシー違反を検出し、自動修正やアラート通知を行うことで、セキュリティを強化します。クラウド環境では、誤った設定(例:パブリックアクセスが許可されているS3バケットなど)がデータ漏洩や脆弱性の原因になるため、CSPMを活用することでセキュリティリスクを可視化し、適切な管理が可能になります。

■CSPMの主な機能

❶設定ミスの検出

・クラウド環境のセキュリティ設定がベストプラクティスに従っているかチェック

・例:暗号化が適用されているか、不適切なパブリックアクセスが許可されていないか

❷コンプライアンス準拠の管理

・PCI-DSS、ISO 27001、NISTなどのセキュリティ基準に基づいた監査

・企業や業界ごとのセキュリティ要件を満たしているか確認

❸脆弱性の可視化

・クラウドリソースに存在するリスク(不要なポート開放、弱い認証設定など)を発見

・ダッシュボードやレポートで可視化

❹自動修正(リメディエーション)

・設定ミスを検出した際に自動的に修正する機能

・例:パブリックに公開されたストレージを自動でプライベートに変更

❺継続的な監視とアラート

・クラウド環境の変更をリアルタイムで監視し、リスクのある変更が行われた際にアラートを通知

■CSPMが重要な理由

クラウド環境では動的なリソース管理が行われるため、手動でのセキュリティ設定管理は現実的ではありません。そのため、CSPMを導入することで以下のメリットが得られます:

・ヒューマンエラーによるセキュリティリスクを低減

・セキュリティ監査の負担を軽減し、コンプライアンスを維持

・インシデント発生前にリスクを特定・修正し、攻撃の可能性を減少

■CSPMの代表的なツール

・AWS Security Hub(AWS向けの統合セキュリティ監視ツール)

・Microsoft Defender for Cloud(Azure環境のCSPMを提供)

・Google Security Command Center(Google Cloud向けのセキュリティ監視)

・Palo Alto Networks Prisma Cloud(マルチクラウド対応のCSPM)

・Check Point CloudGuard(包括的なクラウドセキュリティ管理ツール)

■CSPMと他のクラウドセキュリティソリューションの違い

■まとめ

CSPMは、クラウド環境の設定ミスやポリシー違反を継続的に監視し、自動修正することでセキュリティリスクを軽減するソリューションです。クラウドの利用が増える中で、手動での管理が困難になっているため、CSPMを導入することでセキュリティ強化とコンプライアンス対応を効率化できます。

■CSPMの概要

CSPMは、クラウド環境(AWS、Azure、Google Cloudなど)における設定ミスやポリシー違反を検出し、自動修正やアラート通知を行うことで、セキュリティを強化します。クラウド環境では、誤った設定(例:パブリックアクセスが許可されているS3バケットなど)がデータ漏洩や脆弱性の原因になるため、CSPMを活用することでセキュリティリスクを可視化し、適切な管理が可能になります。

■CSPMの主な機能

❶設定ミスの検出

・クラウド環境のセキュリティ設定がベストプラクティスに従っているかチェック

・例:暗号化が適用されているか、不適切なパブリックアクセスが許可されていないか

❷コンプライアンス準拠の管理

・PCI-DSS、ISO 27001、NISTなどのセキュリティ基準に基づいた監査

・企業や業界ごとのセキュリティ要件を満たしているか確認

❸脆弱性の可視化

・クラウドリソースに存在するリスク(不要なポート開放、弱い認証設定など)を発見

・ダッシュボードやレポートで可視化

❹自動修正(リメディエーション)

・設定ミスを検出した際に自動的に修正する機能

・例:パブリックに公開されたストレージを自動でプライベートに変更

❺継続的な監視とアラート

・クラウド環境の変更をリアルタイムで監視し、リスクのある変更が行われた際にアラートを通知

■CSPMが重要な理由

クラウド環境では動的なリソース管理が行われるため、手動でのセキュリティ設定管理は現実的ではありません。そのため、CSPMを導入することで以下のメリットが得られます:

・ヒューマンエラーによるセキュリティリスクを低減

・セキュリティ監査の負担を軽減し、コンプライアンスを維持

・インシデント発生前にリスクを特定・修正し、攻撃の可能性を減少

■CSPMの代表的なツール

・AWS Security Hub(AWS向けの統合セキュリティ監視ツール)

・Microsoft Defender for Cloud(Azure環境のCSPMを提供)

・Google Security Command Center(Google Cloud向けのセキュリティ監視)

・Palo Alto Networks Prisma Cloud(マルチクラウド対応のCSPM)

・Check Point CloudGuard(包括的なクラウドセキュリティ管理ツール)

■CSPMと他のクラウドセキュリティソリューションの違い

| セキュリティ手法 | 目的 | 代表的なソリューション |

| CSPM | クラウドの設定ミスやポリシー違反の検出・修正 | Prisma Cloud, AWS Security Hub |

| CWPP(Cloud Workload Protection Platform) | 仮想マシン、コンテナ、Kubernetesのワークロード保護 | Trend Micro Cloud One, Aqua Security |

| CASB(Cloud Access Security Broker) | クラウドアプリケーションのアクセス制御とデータ保護 | Microsoft Defender for Cloud Apps, McAfee MVISION Cloud |

| CIEM(Cloud Infrastructure Entitlement Management) | クラウドの権限管理の監視と最適化 | Sonrai Security, Ermetic |

■まとめ

CSPMは、クラウド環境の設定ミスやポリシー違反を継続的に監視し、自動修正することでセキュリティリスクを軽減するソリューションです。クラウドの利用が増える中で、手動での管理が困難になっているため、CSPMを導入することでセキュリティ強化とコンプライアンス対応を効率化できます。

[境界防御とゼロトラスト]

従来は、DMZに代表される境界防御が主流でした。しかし、現在、セキュリティ用語としてよく聞くのがゼロトラストという言葉があります。ゼロトラストとは、何も信用しないという言葉の意味の通り、すべてのアクセスを検証し管理するという考え方です。では、ゼロトラストについて、もっと詳しくChatGPTに解説をしてもらいましょう!

従来のネットワークセキュリティは、社内ネットワークを信頼できるものとし、外部からの攻撃を防ぐ「境界防御モデル(Perimeter Security)」が主流でした。しかし、クラウドの普及、リモートワークの増加、サイバー攻撃の高度化 により、境界を守るだけでは不十分となり、ゼロトラストが注目されています。

■ゼロトラストの基本原則

ゼロトラストは、以下のような基本原則に基づいています。

❶常に認証と検証(Never Trust, Always Verify)

・すべてのアクセスを検証 し、信頼を前提としない。

・ユーザーやデバイスのID、端末の状態、アクセス場所 などをリアルタイムで評価。

❷最小権限の原則(Least Privilege Access)

・必要最小限のアクセス権を付与し、不要な権限は与えない。

・アクセス権は業務ごとに細かく管理 し、不要なアクセスを制限。

❸マイクロセグメンテーション

・ネットワークを小さなセグメント(区画)に分割し、攻撃の拡散を防ぐ。

・たとえ1つのセグメントが侵害されても、影響を最小限に抑える。

❹ 継続的な監視と分析

・一度の認証だけでなく、アクセス中も監視を継続。

・AIやログ分析を活用し、不審な挙動をリアルタイムで検出。

❺侵入を前提とした設計(Assume Breach)

・侵害が発生することを前提とし、速やかに検知・対応できる体制を構築。

■ゼロトラストの構成要素

ゼロトラストを実現するために、以下の要素を組み合わせてセキュリティを強化します。

■ゼロトラストの導入メリット

✅ セキュリティの強化

・ID、デバイス、ネットワークのすべてのアクセスを監視し、侵害リスクを低減。

・社内・社外の区別なく、統一的なポリシーを適用できる。

✅ リモートワーク・クラウド利用の安全性向上

・従来のVPNに依存せず、安全なアクセス制御が可能。

・クラウド環境でもゼロトラストを適用し、**シャドーIT(許可されていないクラウド利用)**のリスクを軽減。

✅ インシデント対応の迅速化

・侵害の検知・対応を自動化し、攻撃の拡散を防ぐ。

・ログ分析やAIを活用し、迅速な異常検知が可能。

■ゼロトラストの導入事例

1)Google の「BeyondCorp」

・Googleは従来のVPNを廃止し、**ゼロトラストモデル「BeyondCorp」**を導入。

・社員は社内外のどこからでも、認証されたデバイスからのみ安全にアクセス可能。

2)Microsoft の「Zero Trust Security」

・Azure Active Directory を活用し、IDベースのセキュリティを強化。

・エンドポイント保護(Defender for Endpoint)と連携し、不審な動きをリアルタイム検知。

3)米国政府

・米国のサイバーセキュリティ政策でゼロトラストが推奨され、政府機関のシステムで採用。

■ゼロトラストと従来のセキュリティ(境界防御)の違い

■ゼロトラスト導入のステップ

1)資産の可視化(ユーザー、デバイス、アプリ、データ)

2)認証・認可の強化(MFA導入、ID管理の最適化)

3)ネットワークセグメンテーション(ZTNAやSDPの導入)

4)エンドポイントの監視強化(EDRやXDRの導入)

5)ログ分析と脅威検知(SIEMやSOARでの統合監視)

■まとめ

ゼロトラストは、クラウド利用やリモートワークの普及に伴い、**「何も信頼せず、すべてのアクセスを検証する」**という考え方に基づいたセキュリティ戦略です。従来の「社内は安全、外部は危険」という考えを捨て、常にユーザー・デバイス・ネットワークを監視し、最小権限でアクセスを管理することが重要 です。

これからのセキュリティ対策として、ゼロトラストの考え方を取り入れることが求められています。

■ゼロトラストの基本原則

ゼロトラストは、以下のような基本原則に基づいています。

❶常に認証と検証(Never Trust, Always Verify)

・すべてのアクセスを検証 し、信頼を前提としない。

・ユーザーやデバイスのID、端末の状態、アクセス場所 などをリアルタイムで評価。

❷最小権限の原則(Least Privilege Access)

・必要最小限のアクセス権を付与し、不要な権限は与えない。

・アクセス権は業務ごとに細かく管理 し、不要なアクセスを制限。

❸マイクロセグメンテーション

・ネットワークを小さなセグメント(区画)に分割し、攻撃の拡散を防ぐ。

・たとえ1つのセグメントが侵害されても、影響を最小限に抑える。

❹ 継続的な監視と分析

・一度の認証だけでなく、アクセス中も監視を継続。

・AIやログ分析を活用し、不審な挙動をリアルタイムで検出。

❺侵入を前提とした設計(Assume Breach)

・侵害が発生することを前提とし、速やかに検知・対応できる体制を構築。

■ゼロトラストの構成要素

ゼロトラストを実現するために、以下の要素を組み合わせてセキュリティを強化します。

| 要素 | 役割 |

| ID管理(IAM) | ユーザーやデバイスごとの認証・認可を管理 |

| 多要素認証(MFA) | IDとパスワードだけでなく、追加の認証要素を導入 |

| エンドポイントセキュリティ(EDR) | 端末の状態を監視し、不正なアクセスを検出 |

| ネットワーク制御(SDP/VPN) | ゼロトラスト・ネットワークアクセス(ZTNA)を導入 |

| クラウドセキュリティ(CASB/CSPM) | クラウド環境のアクセス管理・監視 |

| セキュリティ監視(SIEM/SOAR) | ログを収集・分析し、異常をリアルタイム検知 |

■ゼロトラストの導入メリット

✅ セキュリティの強化

・ID、デバイス、ネットワークのすべてのアクセスを監視し、侵害リスクを低減。

・社内・社外の区別なく、統一的なポリシーを適用できる。

✅ リモートワーク・クラウド利用の安全性向上

・従来のVPNに依存せず、安全なアクセス制御が可能。

・クラウド環境でもゼロトラストを適用し、**シャドーIT(許可されていないクラウド利用)**のリスクを軽減。

✅ インシデント対応の迅速化

・侵害の検知・対応を自動化し、攻撃の拡散を防ぐ。

・ログ分析やAIを活用し、迅速な異常検知が可能。

■ゼロトラストの導入事例

1)Google の「BeyondCorp」

・Googleは従来のVPNを廃止し、**ゼロトラストモデル「BeyondCorp」**を導入。

・社員は社内外のどこからでも、認証されたデバイスからのみ安全にアクセス可能。

2)Microsoft の「Zero Trust Security」

・Azure Active Directory を活用し、IDベースのセキュリティを強化。

・エンドポイント保護(Defender for Endpoint)と連携し、不審な動きをリアルタイム検知。

3)米国政府

・米国のサイバーセキュリティ政策でゼロトラストが推奨され、政府機関のシステムで採用。

■ゼロトラストと従来のセキュリティ(境界防御)の違い

| 項目 | 従来の境界防御モデル | ゼロトラスト |

| 信頼の前提 | 社内ネットワークは信頼 | 何も信頼しない |

| アクセス制御 | 一度認証すれば自由にアクセス | アクセスごとに検証 |

| リモートワーク | VPNが必要 | ZTNAで安全なアクセス |

| 脅威対策 | 境界を守ることが前提 | 内部侵害も考慮 |

| セキュリティ範囲 | 境界内のみ監視 | すべてのリソースを監視 |

■ゼロトラスト導入のステップ

1)資産の可視化(ユーザー、デバイス、アプリ、データ)

2)認証・認可の強化(MFA導入、ID管理の最適化)

3)ネットワークセグメンテーション(ZTNAやSDPの導入)

4)エンドポイントの監視強化(EDRやXDRの導入)

5)ログ分析と脅威検知(SIEMやSOARでの統合監視)

■まとめ

ゼロトラストは、クラウド利用やリモートワークの普及に伴い、**「何も信頼せず、すべてのアクセスを検証する」**という考え方に基づいたセキュリティ戦略です。従来の「社内は安全、外部は危険」という考えを捨て、常にユーザー・デバイス・ネットワークを監視し、最小権限でアクセスを管理することが重要 です。

これからのセキュリティ対策として、ゼロトラストの考え方を取り入れることが求められています。

[ゼロトラストとCTEM、ASM、CSPM]

従来は、境界防御という考え方でセキュリティを維持してきましたが、ここ数年ゼロトラストが声高に言われるようになりました。今回御紹介してきた、CTEM、ASM、CSPMは、以上のゼロトラストの状態を継続的に評価するためのシステムと言うことができます。多分、ゼロトラストを100%実現することができれば、境界防御は不要となるのですが、ゼロトラストを導入するには、時間と費用がかかります。そして、人間が作るゼロトラストが100%機能するというのは現実的に難しいと思われます。そのような考えに立つと、境界防御である程度通信のセキュリティレベルを上げたうえで、ゼロトラストを実現したシステムで通信を行うというのが現実的だと思われます。

[あとがき]

この数週間、最新のセキュリティを御紹介させていただきましたが、いかがだったでしょうか?早速導入を検討したいと思った会社様は、CMMIのレベル4、5の会社様だと思います。ただ、そういう会社様ばかりでないのは知っています。CSFの検討の時に話しましたが、このようなセキュリティシステムの導入は、業界、ITシステムの導入状況、社内のスキルレベル、予算に合わせて、最適なシステムを導入すべきです。ただ、今回御紹介したシステムを導入した方が、セキュリティリスクを下げるということは確かです。では、また!

コメント

コメントを投稿